發送 IP -> broadcast -> Unicast -> 回應ARP

而當有人知道這個ARP的行為時,則就利用這個行為來做網路攻擊,來達到網路癱瘓電腦,或非法行為改變封包位址,從中間竊取資料駭客行為:

目前著名的 ARP 攻擊有

1.Dos attacks (大量封包攻擊

2.MITM (資料轉向)

我們對每個端點做一個監測站:

Switch : 紀錄 port , MAC

Host : 紀錄 IP,MAC

也因為如此,想要達到攻擊的方法,就是破壞 Switch table ,因為每個Switch table容量有限,所以在有心人就會想去任意竄改變自己的MAC封包行為,讓Switch 記錄起來,這樣就會造成 Switch table就會亂七八糟,如何知道 Switch Table是否有被竄改,或是變的亂,要怎麼知道,是我們課題之一:

A.就Switch角度來看,想改善的方式,就是每隔一段時間就重新記錄port 對應的MAC

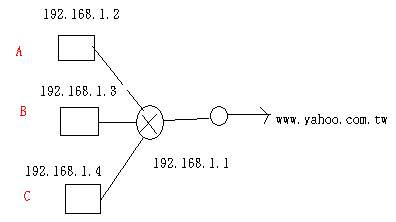

B.而就Host 而言,只能主動的去ping 網域內的電腦 ,如 192.168.1.0 ~ 255, 記錄每台電腦IP對應的MAC位址,當某個IP的位址不斷的改變自己的MAC位址,或者某個MAC不斷改變自己的IP時,則就有可能中毒或駭客修改的可能

C.至於做為網管的人最有效的方法,就是固定每個IP,MAC對應都是固定的,這樣才能有效管理某部電腦是否在作怪的可能

D.網路駭客也用此APR行為,在網咖,麥當勞,學校等 hot-pot 等熱點,故意設一些釣魚程式,讓不情的人以為方便,卻忘了網路安全的問題,所以的個資因為外洩,由於網路封包都是明文,所以最好所有的通訊,或是輸入密碼,都能加密,才能有效嚇阻網路駭客

參考: Poisoning_Attacks.pdf

沒有留言:

張貼留言